Beispiel einer Analyse der Entwicklungskette der Bedrohung

5. März 2024

ID 213463

Dieser Abschnitt enthält ein Beispiel für ein Diagramm der Entwicklungskette der Bedrohung sowie Informationen dazu, wie Sie es zur Analyse eines Angriffs auf die Geräte Ihrer Benutzer verwenden können.

Gehen wir von einem Phishing-Angriff unter Verwendung einer E-Mail-Nachricht mit Anhang aus. Der Anhang ist eine ausführbare Datei.

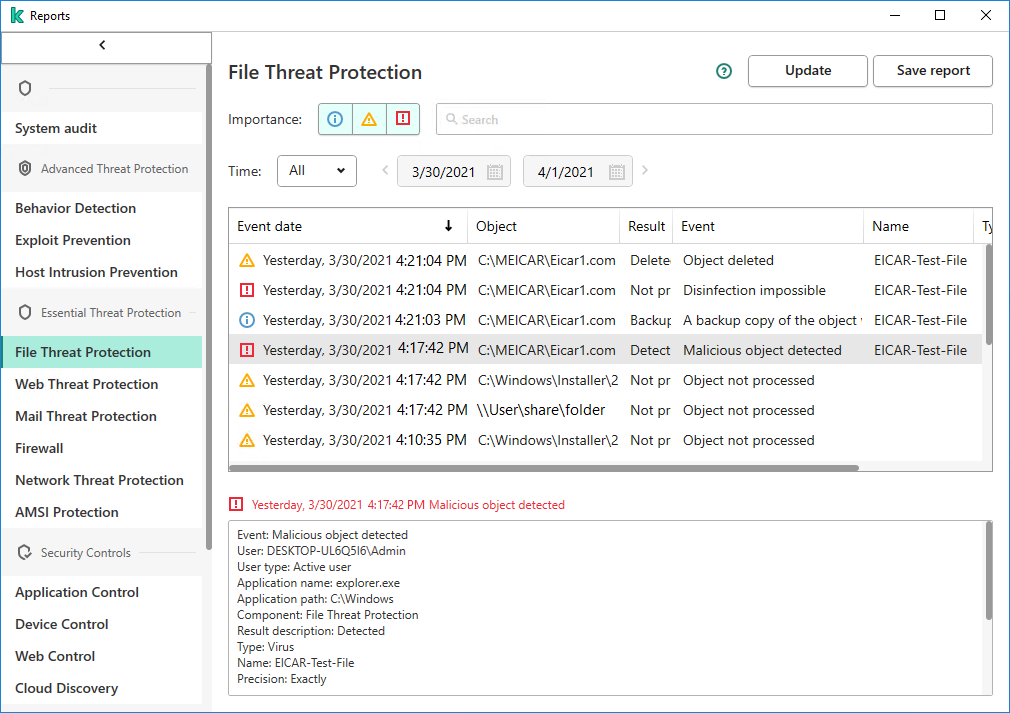

Der Benutzer speichert die Datei und führt sie auf seinem Gerät aus. Kaspersky Endpoint Security für Windows macht einen Fund vom Typ Schädliches Objekt gefunden.

Ein Fund in Kaspersky Endpoint Security für Windows

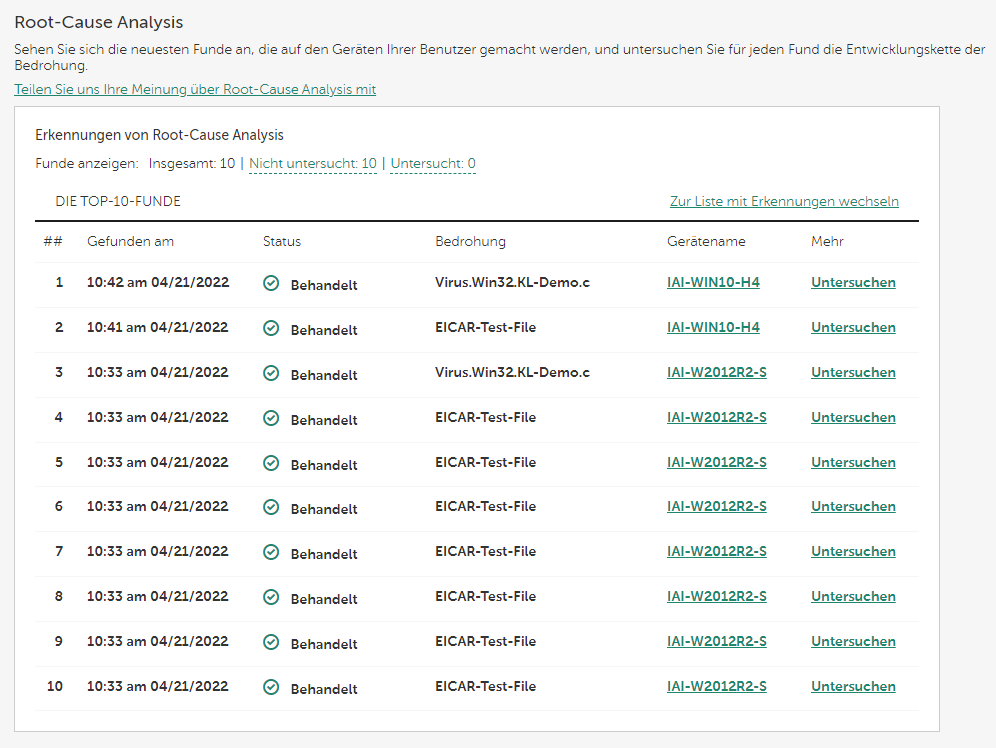

Das Widget von Root-Cause Analysis zeigt bis zu 10 Funde an.

Widget von Root-Cause Analysis

Durch Anklicken des Links Untersuchen in der erforderlichen Zeile des Widgets können Sie zu einem Diagramm mit der Entwicklungskette der Bedrohung wechseln.

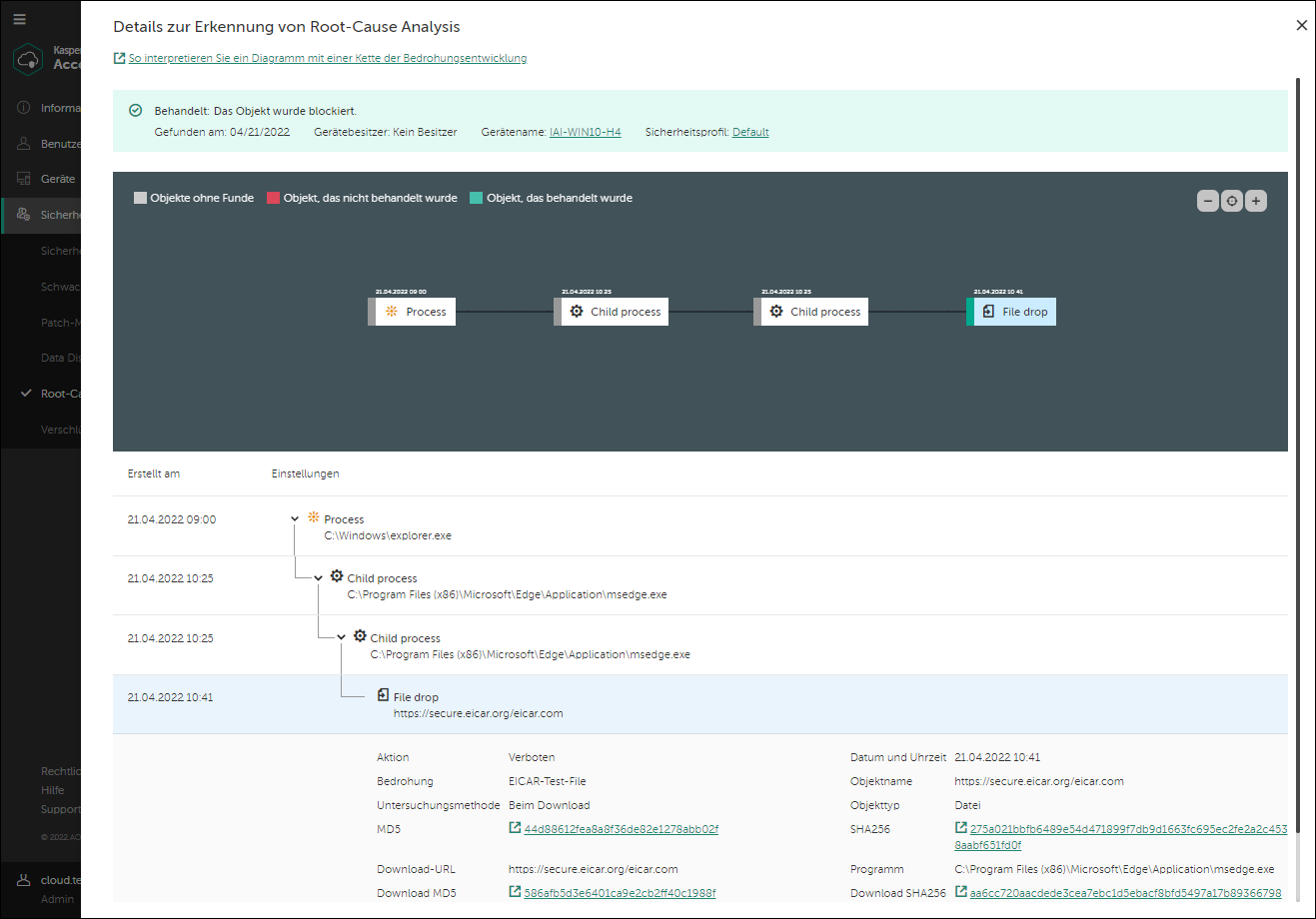

Diagramm mit der Entwicklungskette der Bedrohung

Das Diagramm mit der Entwicklungskette der Bedrohung enthält Informationen zum Fund, z. B.: Aktionen, die während der Erkennung auf dem Gerät ausgeführt wurden, Kategorie der erkannten Bedrohung, Ursprung der Datei (in diesem Beispiel eine E-Mail), Benutzer, der die Datei heruntergeladen hat (in diesem Beispiel ein Administrator). Das Diagramm mit der Kette zeigt außerdem, dass zusätzliche Dateien auf dem Gerät erstellt, mehrere Netzwerkverbindungen hergestellt und einige Registrierungsschlüssel geändert wurden.

Basierend auf diesen Informationen können Sie Folgendes tun:

- Überprüfen Sie die Einstellungen des Mail-Servers.

- Fügen Sie den Absender der E-Mail-Nachricht zur Deny-Liste hinzu (wenn der Absender extern ist) oder sprechen Sie die Person direkt an (wenn der Absender intern ist).

- Überprüfen Sie, ob andere Geräte Verbindungen zu denselben IP-Adressen hergestellt haben.

- Fügen Sie diese IP-Adressen zur Deny-Liste hinzu.

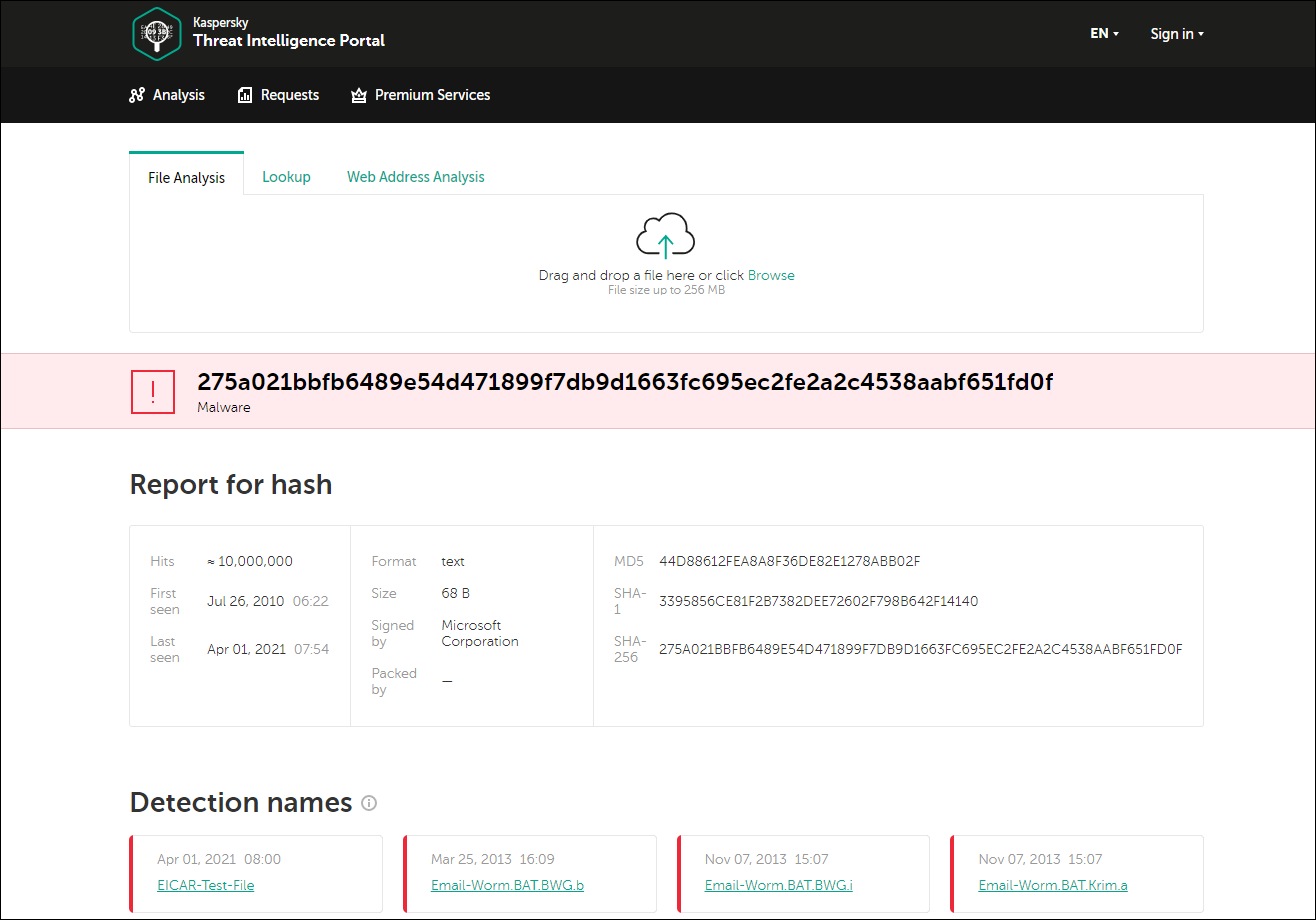

Wenn Sie in den detaillierten Informationen zu einer Datei auf einen Link in den Feldern SHA256, MD5, IP-Adresse oder URL klicken, werden Sie zum Kaspersky Threat Intelligence Portal unter https://opentip.kaspersky.com/ weitergeleitet. Das Portal zeigt an, dass die erkannte Datei weder eine Bedrohung noch eine bekannte Datei ist.

Kaspersky Threat Intelligence Portal

Dieses Beispiel zeigt die Bedeutung der Funktion von Root-Cause Analysis auf. Die übergeordnete Datei der erkannten Datei ist nicht vertrauenswürdig, aber sie ist nicht schädlich. Deshalb wurde sie von Kaspersky Endpoint Security für Windows nicht erkannt. Diese Datei befindet sich weiterhin auf dem Gerät und innerhalb des Unternehmens. Wenn das Unternehmen über Geräte verfügt, auf denen einige Schutzkomponenten deaktiviert sind (z. B. Verhaltensanalyse) oder auf denen die Anti-Malware-Datenbanken nicht auf dem neuesten Stand sind, wird die schädliche Aktivität der übergeordneten Datei nicht erkannt. Dies gibt Kriminellen eine Möglichkeit, in die Infrastruktur Ihres Unternehmens einzudringen.